Hirdetés

-

GAMEPOD.hu

Ubiquiti hálózati eszközök - téma összefoglaló

Új hozzászólás Aktív témák

-

MasterMark

titán

-

ArthurShelby

addikt

Az amplify elég hitványnak tűnik, és pont ilyen unify ap-kra gondoltam. Most van (lenne) lakásfelújítás, és pl a konyhába is tennék ap-t (ha a mikro megy, blokkolja a jelet). És mivel a többi gyártó megoldása egyelőre gagyinak tűnik (illetve jelenleg most aimesh van itthon), így jött képbe az ubi.

Viszont fogalmam sincs hogy működik. Én egyelőre csak mesh képes ac-s ap-kra gondoltam, és a poe sem lenne hátrány.

Az összes ap mesh képes? Az ap-kon kívül mire van még szükségem a mesh-hez? Milyen router kell?A rosszban mindig van valami megtévesztően jó, különben nem választanánk a rosszat

-

MasterMark

titán

-

Véreshurka

senior tag

válasz

MasterMark

#4199

üzenetére

MasterMark

#4199

üzenetére

sudo-val sincs telnet,sudo su-val pedig-sh: su: not found-ot kapom.(#4201) MasterMark: mivel nem találok ilyen beállítási lehetőséget az AP-n, így nem hinném. Viszont a ruckus-nak van egy olyan szolgáltatása amit ChannelFly-nak nevez - bár eddig ez ki volt kapcsolva -, illetve van ahol ezt tudom állítani (Services --> Radio Control --> Self Healing), ott ChannelFly helyett Background check van megadva mind 2,4-re, mind 5-GHz-re.

[ Szerkesztve ]

El Psy Kongroo

-

betyarr

veterán

válasz

MasterMark

#4203

üzenetére

MasterMark

#4203

üzenetére

szerintem nem is annyira a mesh,mint inkább a roaming érdekli.

-

válasz

Véreshurka

#4200

üzenetére

Véreshurka

#4200

üzenetére

Ruckus R710 az AP-d, mint a linken? Ha igen, akkor a datasheet-et nézegetve még 802.3af is elég lenne neki.

(#4202) legelek :

Én is azt kérdezném, hogy miért fontos annyira a mesh? Egyébként be lehet állítani őket úgyis, de én nem tenném. Vezetékkel mehetnek bármilyen switch-re. Roaming tekintetében a 802.11k/v/r szabványok támogatottak Unifi AP esetén(gen1-ben nem vagyok biztos, gen2-től felfele biztosan).

Az összes AP PoE képes. Router mindegy milyen. Van egy úgynevezett kontroller szoftver, amin keresztül a beállítások elvégezhetőek. Ez telepíthető win-re, linuxra, de létezik célhardver is Unifi Cloud Key néven. Web UI viszont nincs, szóval a beállításhoz mindenképp kell a szoftver, de utána nem feltétlen kell futnia. -

Véreshurka

senior tag

Igen, R710-em van. Néztem én is, hogy elégnek kellene lennie mégis volt valami probléma, mert eddig adapterrel használtam akkor nem volt gond, igazából atom stabil volt, viszont kb. hétvége óta meg van bolondulva.

Most, hogy kényszerítetten 802.3at-ra, eddig jónak tűnik... Meglátom majd hosszabb távon.

Most, hogy kényszerítetten 802.3at-ra, eddig jónak tűnik... Meglátom majd hosszabb távon.El Psy Kongroo

-

ArthurShelby

addikt

válasz

MasterMark

#4203

üzenetére

MasterMark

#4203

üzenetére

Azért, szeretem a mesh-t, mert nincs a wifik között le-fel kapcsolódás, hanem elvileg észrevétlenül vált (a technológia gondolom az üzleti szegmensből szivárgott le a soho-ba, de ott még gyerekcipőben jár).

Mikor még anno (kb egy éve) teszteltem az egy kb 130nm-es lakásban az aimesh-t, akkor azt vettem észre, hogy node váltásnál 1-2 pingre nincs válasz, aztán megint megy tovább jól. De már olyan hibái vannak, hogy megszakad a videostream és kb fél percig nincs is net a telefonon. Jelenleg a node-t ki is kapcsoltam, mert otthoni munka miatt most elég gáz lenne, ha megszakadna a hívás.120nm-es lakásba lesz, és ha lehet, akkor miért ne legyen jó mindenhol az 5GHz-es wifi is, szeretném majd tökéletesre (vagy legalább úgy kitalálni most tervezésnél).

Lehet, hogy keverem itt a dolgokat (roaming, mesh), akkor kérlek tegyetek tisztába.

Nálam ez a mesh buzéria onnan indult ki, hogy elkezdtem gondolkozni, hogy miért az ap-t, kell elvinni, miért nem jó ha csak az antennát visszük el pl a másik szobába. Erre a probléma felvetésre sejtettem a mesh-t megoldásnak. Szóval az álmom egy egybefüggő wifi hálózat szakadozás/problémák nélkül.

A mesh ap-khoz/node-okhoz nyilván kábel menne.

Önmagában a roaming le-fel csatlakozással jár nem? Illetve a 802.11k/v/r szabványt kliensnek is támogatnia kell?

A kontroller szoftverrel irányítom gyakorlatilag a routert? Az adja a gui-t? Egyébként meg ssh?[ Szerkesztve ]

A rosszban mindig van valami megtévesztően jó, különben nem választanánk a rosszat

-

Véreshurka

senior tag

válasz

MasterMark

#4208

üzenetére

MasterMark

#4208

üzenetére

Világos.

Most éppen a 112-esen, de voltam már talán a 60-ason is ma már. Most találtam egy elég jó táblázatot a csatornákról - nem tudom az előbb miért nem találtam meg - és ahogy nézem ez a kettő mintha pont benne is lenne. Lehet stabil csatornára fogom állítani a az AP-t és nem bízom rá ezt. Az a baj, hogy nálunk rengetegen használják a 44-est (4 wifi), a 100-ast is 4 wifi, illetve 3-an a 36-ost. 52-100 között teljesen tiszta, majd 115-től újra. Van esetleg ajánlott ebből kiindulva?

36-136 között támogatja a csatornákat az AP. De lehet tudnék ezzel játszani, ha más országot adok meg.

[ Szerkesztve ]

El Psy Kongroo

-

betyarr

veterán

válasz

ArthurShelby

#4209

üzenetére

ArthurShelby

#4209

üzenetére

roaming kell neked.itt ha jól emlékszem olvastam olyat,aki pl. voip telefonálás közben is használta és elég jól működött neki (a váltáskor annyi,hogy egy pillanatig csend van,de utána amikor váltott,már szépen megy is tovább minden).annyi,hogy jól kell elhelyezni az ap-kat az épületben.

-

MasterMark

titán

válasz

ArthurShelby

#4209

üzenetére

ArthurShelby

#4209

üzenetére

A roaming mesh-en is fel-le csatlakozással jár, meg nem mesh-en is.

A Unifi AP-k között tudsz roamingolni mesh nélkül is. A roaming is kliens döntése egyébként. A roaming lényege, hogy a központi kezelés miatt ne kelljen újra-authentikálnia teljesen a másik AP-re. Így jóval gyorsabban át tud csatlakozni.

Olvasnivaló:

Wireless LAN Roaming FAQ

UniFi - Fast Roaming

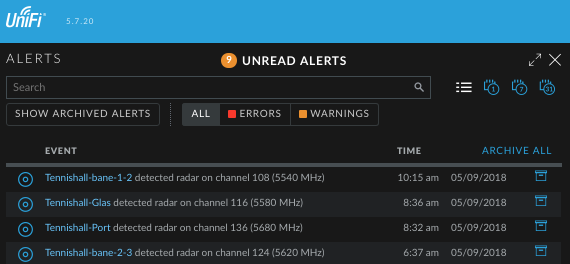

Apple: About wireless roaming for enterpriseVéreshurka: Azok DFS csatornák, nézd meg, hogy nem radar miatt kapcsolja-e le.

szerk.: A mesh node ugyanúgy egy AP, nem "csak az antenna".

[ Szerkesztve ]

Switch Tax

-

Véreshurka

senior tag

válasz

MasterMark

#4212

üzenetére

MasterMark

#4212

üzenetére

Meteorológiai radarra gondoltál? Budapesten lakom a XII.-ben (Városmajori park környéke). A budapesti Gilice téri radar lehet ilyen, vagy van esetleg más is?

El Psy Kongroo

-

ArthurShelby

addikt

válasz

MasterMark

#4212

üzenetére

MasterMark

#4212

üzenetére

Most már teljesen összezavarodtam. Akkor a mesh most mire is jó?

"A roaming mesh-en is fel-le csatlakozással jár, meg nem mesh-en is."

De mesh-nél látható jele nálam nem volt a node váltásnak kliens részről (míg sima ap-knál kiírta, mikor átmentem másik wifi-re, hogy lecsatlakozás, fel csatlakozás). Azt se tudom, hogy a mesh node-oknak ugyanaz volt-e a mac címük (bssid) (és emiatt ment esetleg a váltás gyorsabban), vagy nem.

Köszönöm az olvasmányokat, kicsit már fáradt vagyok hozzá, hogy alaposan megértsem, egyelőre csak átfutottam.

De ahogy látom ez a barangolás elég össze-vissza terület. Anno mikor még nem volt mesh, már tudtam olyat állítani ap-n, hogy egy bizonyos jelgyengeség után (pl RSSI kisebb mint -70dBm) dobja el a klienst.

Aztán jött a mesh számomra roaming szempontjából. Most látom, hogy a roaminghoz van szabvány is, amit a kliensnek támogatnia kell (802.11k/v/r). De van az Ubiquiti-nek is saját (zárt kódú) Unify Fast Roaming-ja (itt a kliensnek nem kell tudnia semmilyen szabványt), ami még béta állapotban van.A rosszban mindig van valami megtévesztően jó, különben nem választanánk a rosszat

-

MasterMark

titán

válasz

ArthurShelby

#4214

üzenetére

ArthurShelby

#4214

üzenetére

A roaming láthatatlan jól beállított AP-kon is. Nem írogatja a kliens, hogy lecsatlakozott volna.

MAC cím nem lehet ugyanaz.

A mesh-nek ehhez nem tudom mi köze van, vagy hogy jön ide. (Meg azt sem tudom mire jó.

) A roaminghoz egybefüggő hálózat kell ami lehet külön AP-k központilag menedzselve, és mesh is. De ennyi köze van a mesh-nek szerintem ehhez.

) A roaminghoz egybefüggő hálózat kell ami lehet külön AP-k központilag menedzselve, és mesh is. De ennyi köze van a mesh-nek szerintem ehhez.

Mesh-hez nem értek, nekem nem tetszik az egész koncepció sem.Ha csak a roaming miatt akarsz mesh wifit csinálni, annak is van értelme, elméletileg ott nem nagyon kell semmit állítgass, mert menni fog.

Véreshurka: Az is, de bármi lehet, a lényeg, hogy ha zavarna valamit, akkor lekapcsolja az 5 Ghz-es rádiót. Unifi Controller kiírja.

[ Szerkesztve ]

Switch Tax

-

válasz

Véreshurka

#4207

üzenetére

Véreshurka

#4207

üzenetére

Kicsit utána olvastam a problémádnak. Sajnos az UniFi (de az Edge sem) switchek nem tudják az “LLDP power via MDI” funkciót és szerintem ez okozta a hibát. Más lehetőséget én sem látok, mint hogy az AP-t kézzel at módba teszed, ha lehetséges. Én még az LLDP-t kikapcsolnám. A

get power-mode-ra mit ad vissza az AP? -

Véreshurka

senior tag

Köszi!

LLDP-t hol kapcsoljam ki szerinted? Switch-ben, vagy az AP-n?

Sajnos viszont nem jó parancsra kérsz választ. Ezt a parancsot akkor tudod választani, ha Standalone / Zoneflex controller-es AP-n navigálsz a CLI-ben. Itt az unleashed-hez való CLI parancsok kelllenek.

Itt viszont csak ezt találtam ami nekem kellett:

Itt viszont csak ezt találtam ami nekem kellett:CLI-be belépés, majd

enable-->config-->ap MAC address-->showután ezt látom:

Connecting to 192.168.9.3:22...

Connection established.

To escape to local shell, press 'Ctrl+Alt+]'.

WARNING! The remote SSH server rejected X11 forwarding request.

Please login: admin

Password:

Welcome to Ruckus Unleashed Network Command Line Interface

ruckus> enable

ruckus# config

You have all rights in this mode.

ruckus(config)# ap aa:bb:cc:dd:ee:f

ruckus(config-ap)# show

AP:

ID:

1:

MAC Address= aa:bb:cc:dd:ee:ff

Model= r710

Approved= Yes

Device Name= R710-UL-2

Device Role= Master

Description=

Location=

GPS=

CERT = Normal

Bonjour-policy=

Bonjour-fencing=

Group Name= System Default

Channel Range:

A/N= 36,40,44,48,52,56,60,64,100,104,108,112,116,120,124,128,132,136 (Disallowed= )

B/G/N= 1,2,3,4,5,6,7,8,9,10,11,12,13 (Disallowed= )

Radio a/n:

Channelization= Auto

Channel= 40

WLAN Services enabled= Yes

Tx. Power= Auto

WLAN Group Name= Default

Call Admission Control= OFF

Protection Mode= Auto

Radio b/g/n:

Channelization= Auto

Channel= Auto

WLAN Services enabled= Yes

Tx. Power= Auto

WLAN Group Name= Default

Call Admission Control= OFF

Protection Mode= 2

Override global ap-model port configuration= No

Network Setting:

Protocol mode= IPv4-Only

Device IP Settings= DHCP

IP Address= 192.168.9.3

Netmask= 255.255.255.0

Gateway= 192.168.9.1

Primary DNS Server= 192.168.9.1

Secondary DNS Server=

Mesh:

Status= Disabled

LLDP:

Status = Enabled

Keep AP's Settings = true

Interval = 30

HoldTime = 120

Mgmt = Enabled

Ports:

Send out LLDP packet on eth0 = Enabled

Send out LLDP packet on eth1 = Enabled

Venue Name List:

LAN Port:

0:

Interface= eth0

Dot1x= None

LogicalLink= Up

PhysicalLink= Up 1000Mbps full

Label= 10/100/1000 PoE Port1

1:

Interface= eth1

Dot1x= None

LogicalLink= Down

PhysicalLink= Down

Label= 10/100/1000 Port2

PoE Mode= 802.3atEzután tudom kiadni a linkelt PDF 140. oldalán lévő power-mode-hoz kapcsolódó

parancsokat, amik abban kimerülnek, hogy milyen módban szeretném használni a PoE portot (auto, af, at), illetve ezen a tájékon van az LLDP-haz kapcsolódó leírás is, ahol csak mindössze engedélyezhetem, vagy tilthatom az LLDP-t, illetve finomhangolhatom a paramétereit.[ Szerkesztve ]

El Psy Kongroo

-

válasz

Véreshurka

#4217

üzenetére

Véreshurka

#4217

üzenetére

LLDP-t az AP-n gondoltam kikapcsolni. Bár nem tudom ennek van-e hatása a PoE-re, csak találgatok, nem ismerem a Ruckus AP-ket. A CLI reference alapján:

ruckus(config-ap)# lldp disableruckus(config-ap)# power-mode 802.3at

Próbált meg tesztelgetni az AP-t egyszerre több klienssel(lehetőleg ac-s) terhelve, mondjuk folyamatos letöltéssel(ezáltal nagyobb teljesítményfelvételre kényszeryteni). És így tapasztalsz-e elestleg különbséget a poe adapterrel való használathoz képest. -

(#4212) MasterMark:

Ezek roaming-os linkek jól jöttek, be is raktam őket az összefoglalóba.

Illetve kiegészítettem még egy magyar nyelvű UniFi vlog sorozattal is, amelyből talán egy átfogó képet kaphatnak az újonnan érkezők is, akik a termékcsaládról érdeklődnek.

-

Véreshurka

senior tag

Sziasztok!

Új kérdésem adódott, remélem nem probléma, ha sokat kérdezek

Ismét visszakanyarodnék a VLAN-okhoz:

A routeremen 3 hálózati interfészre definiáltam ezeket:

IGB0 --> WAN (PPPOE)

IGB1 --> LAN (192.168.2.0/24)

IGB2 --> VLAN-ok (10,20,30):

VLAN10 --> 192.168.10.0/24 (Managament VLAN)

VLAN20 --> 192.168.20.0/24 (VPN kliens VLAN)

VLAN30 --> 192.168.30.0/24 (Vendég VLAN)A gondom az lenne, hogy a switchet szeretném összekötni IGB2-vel a port24-en úgy, hogy a switch a 192.168.10.0/24 hálózatból kapjon címet, de egyszerűen nem tudom rávenni arra, hogy onnan kapja a címét

Amiket eddig próbáltam:

1. A port24 IGB1-en van összekötve a switch-el, ekkor Network alatt felvettem a VLAN-okat, illetve létrehoztam egy switch port profilt az alábbiakkal:

Trunk pfSense --> Native Network: none ; Tagged Network: VLAN10, VLAN20, VLAN30

A port21-re beállítottam a VLAN10-et, port19-re a VLAN20-at, port20-ra a VLAN30-at, majd port24-re a Trunk pfSense-t és átdugtam a routeren a kábelt IGB2-be. A gépem LAN kábeljét átdugtam a port 21-be, megújítottam az IP címemet amit meg is kaptam a 192.168.10.0/24 tartományból, tudtam pingelni a routert a192.168.10.1 címen, illetve volt net elérésem is, azonban a switch ezután lekapcsolódott a kontrollerről és nem is jött vissza, illetve megtartotta a 192.168.2.0/24 hálózatból kiosztott címét (statikus). Ezután, hogy megpróbáljam a switch-et a VLAN10-ben tudni ezeket próbáltam meg:2. A Trunk pfSense profilt megváltoztattam annyiban, hogy Native Network-nek beállítottam a VLAN10-et, a többi VLAN maradt Tagged Network-ként, gondoltam így a switch tudni fogja, hogy a VLAN10-ből kérjen IP címet magának, sajnos nem jártam sikerrel

3. A Trunk pfSense profilt visszaállítottam arra, hogy minden VLAN a Tagged Network-ben legyen és a router VLAN10-es DHCP server-ében felvettem statikus címet a switchnek, majd próbáltam egy újraindítással, illetve egy reset-el is jobb belátásra bírni a switchet, de sajnos ezzel sem jártam sikerrel.

Amit el szeretnék érni az a következő: olvastam olyat, hogy management VLAN, ahol olyan eszközök laknak, mint a router, a switch, az AP, stb... és ezt szeretném én is szerény tudásommal kivitelezni. Ezt a VLAN10-be gondoltam tenni, ezért is próbálkoztam elkeseredetten azzal, hogy a switch ebből a VLAN-ból kapjon címet. Több leíráson is túl vagyok már, és ami alapján belefogtam ebbe az egészbe, ott a Trunk portba minden VLAN-t tagged-ként megjelölve vettek fel. Igazából nem értem, hogy akkor milyen IP címet fog kapni a switch, ha nincs egy native/untagged VLAN kapcsolva hozzá, vagy legalábbis ha nem tudok PVID-t beállítani az adott portra.

A segítséget ismételten csak köszönni tudom!

Szerk.: Még amire gondoltam, hogy az lehet probléma, hogy nem a LAN interfészhez kapcsoltam a VLAN-okat hanem azokat külön interfészre vettem fel?

(#4215)MasterMark: mindig elfelejtettem válaszolni: sajnos a ruckus nem tud ilyen fícsört, pedig elég hasznosnak tűnik.

[ Szerkesztve ]

El Psy Kongroo

-

válasz

Véreshurka

#4221

üzenetére

Véreshurka

#4221

üzenetére

-

Történt némi változás wireguard-al kapcsolatban, mióta megírtam a blogbejegyzésem. Sajnos az abban szereplő github repo frissítése megszűnt, de találtam egy másik, egyszerűbb megoldást a telepítésre és frissítésre. Az előnye, hogy egy firmware update esetén nem kell újratelepítenünk kézzel, hanem ez automatikusan megtörténik. Akit érdekel nézzen rá!

Természetesen én teszteltem már a saját routeremen. Ha van visszajelzés ezzel kapcsolatban, nyugodtan írjátok ide.

Természetesen én teszteltem már a saját routeremen. Ha van visszajelzés ezzel kapcsolatban, nyugodtan írjátok ide. -

VeryByte

őstag

Köszi, megnéztem, nekem tetszik. Nálam mind PPTP-vel, mind L2TP/IPSec-el voltak gondok. Teszek majd ezzel egy próbát. Ha jól értem, itt eszközöket engedsz be, azokhoz generálod a kulcspárokat, nem pedig "felhasználókat". (OK, eszköz is felhasználó, de a pongyola módszerrel egy felhasználó több eszközzel is rendelkezhet.) Persze itt is felteheted több eszközre ugyanazt a konfigurációt, de az valahol nem lesz egészséges a kiosztott IP-k miatt. Vagy erre van valami megoldás? Gondolom ha nem /32-t adsz neki, akkor lehet, hogy működik. Talán így lehet s2s-t is csinálni? Megvallom nem nagyon néztem ám utána...

"What is the most important thing in a woman?" - "The soul."

-

VeryByte

őstag

válasz

MasterMark

#4226

üzenetére

MasterMark

#4226

üzenetére

L2TP/IPSec: Nem ER miatt, hanem a Windows 10 VPN kezelése miatt, hol ment, hol nem ugyanarról a gépről, különböző hálózatokról kicsit össze-vissza, de ezt inkább protokoll tiltásoknak tudtam be.

PPTP: na ez kifelé mondjuk tőlem nem megy (ER mögül), ha a hwoffload be van kapcsolva (illetve az annak megfelelőek, mert én ERPoE-n tolom itthon jelenleg."What is the most important thing in a woman?" - "The soul."

-

Kiegészítettem még a leírást egy autoupdate-el is. Annyi szépséghiba biztosan van még a dologban, ha edgeos firmware-t frissítünk, akkor az utólag telepített nano és qrencode csomagok elvesznek. Erre is van elvileg megoldás viszont nem teszteltem még, de ha lesz időm megcsinálom és azt is beleírom.

(#4225) VeryByte

Igen egy eszköz, egy kulcspár. S2S-t nem néztem még, és lehetőségem sincs jelenleg tesztelni de vannak leírások hozzá, ki kell próbálni. -

válasz

VeryByte

#4227

üzenetére

VeryByte

#4227

üzenetére

Megpróbáltam összeírni egy s2s-ot. Közel sem biztos hogy működöképes, de kiindulási alapnak talán jó lesz.

Legyenek az interfészek:

Site A

eth0 : 203.0.113.1

eth1: 192.168.1.1/24

wg0: 192.168.100.1/24Site B

eth0: 83.45.2.47.1

eth1: 192.168.2.1/24

wg0: 192.168.100.2/24Site A router:

wg genkey | tee wg_private.key | wg pubkey > wg_public.keyconfigureset interfaces wireguard wg0 address 192.168.100.1/24set interfaces wireguard wg0 listen-port 51820set interfaces wireguard wg0 route-allowed-ips trueset interfaces wireguard wg0 <wg_private.keyset interfaces wireguard wg0 peer <site B wg_public.key> allowed-ips 192.168.0.0/16set interfaces wireguard wg0 peer <site B wg_public.key> endpoint 83.45.2.47.1:51820set interfaces wireguard wg0 peer <site B wg_public.key> persistent-keepalive 15set firewall name WAN_LOCAL rule 80 action acceptset firewall name WAN_LOCAL rule 80 protocol udpset firewall name WAN_LOCAL rule 80 source port 51820set firewall name WAN_LOCAL rule 80 destination port 51820commit; saveip route add 192.168.2.0/24 dev wg0Site B router:

wg genkey | tee wg_private.key | wg pubkey > wg_public.keyconfigureset interfaces wireguard wg0 address 192.168.100.2/24set interfaces wireguard wg0 listen-port 51820set interfaces wireguard wg0 route-allowed-ips trueset interfaces wireguard wg0 <wg_private.key>set interfaces wireguard wg0 peer <site A wg_public.key> allowed-ips 192.168.0.0/16set interfaces wireguard wg0 peer <site A wg_public.key> endpoint 203.0.113.1:51820set interfaces wireguard wg0 peer <site A wg_public.key> persistent-keepalive 15set firewall name WAN_LOCAL rule 80 action acceptset firewall name WAN_LOCAL rule 80 protocol udpset firewall name WAN_LOCAL rule 80 source port 51820set firewall name WAN_LOCAL rule 80 destination port 51820commit; saveip route add 192.168.1.0/24 dev wg0[ Szerkesztve ]

-

devast

addikt

Határozottan ajánlom, hogy site2site esetén a kettő wg interfésznek az ip cím tartománya ne essen egybe. Működik, de nálam hatalmas teljesítmény csökkenéssel járt ez.

a pédádnál maradva:

Site B wg0: 192.168.101.1/24

Nyilván az allowed-ips -t is át kell írni, és /16 helyett a másik oldalon található /24-et és egyéb hálózatokat kell a helyére rakni.

Az endpoint-hoz lehet valami dinamikus dns-es hosztnevet is használni, de nagyon ajánlom, hogy mindkét oldalon legyen endpoint beállítva, habár egyel is működik (amíg újra nem indítod ).

).[ Szerkesztve ]

-

-

devast

addikt

Jah, és most látom a tűzfal szabály úgy nem fog match-elni.

set firewall name WAN_LOCAL rule 80 source port 51820

Ez nem kell, a forrás port mindig valami random magas port.szerk:

és ez sem kell:ip route add 192.168.1.0/24 dev wg0Az allowed-ipel meg a route-allowed-ips true -val ő megcsinálha magának a routing táblát.

[ Szerkesztve ]

-

MasterMark

titán

Wireguard-dal lehetséges olyan konfiguráció, hogy ne külön alháló legyen a wg0, hanem része a LAN networknek?

szerk.: Ahhoz hasonlóan, amikor az L2TP-hez a LAN-ból jelölök ki pool-t.

[ Szerkesztve ]

Switch Tax

-

devast

addikt

válasz

MasterMark

#4233

üzenetére

MasterMark

#4233

üzenetére

Nem lehetséges, wireguard kimondottan csak routol, layer3. Nem layer2 tunnel.

-

Zlcsi

senior tag

A unifi eszközök tudnak mesh hálózatként működni?

-

code1005

senior tag

Unifi controller szoftvert hogyan lehet frissíteni (linux)? Letöltöm és mehet rá, nem fog beállítás, bármi elveszni?

plata o plomo

-

válasz

code1005

#4237

üzenetére

code1005

#4237

üzenetére

Lehet APT-vel, illetve manuálisan is. Nem fog elveszni semmi, ettől függetlenül frissítés előtt mindig készíts backup-ot!

-

Zlcsi

senior tag

ha kap mindenhonnan kábelesen netet, és csak annyit szeretnék, hogy egy "hálózat" legyen, és ne 5 különböző ssid-n menjen, hanem egy név alatt az egész, olyat lehet?

(bocsánat, hogy valószínűleg elég nagy baromságot kérdezek, de elég hiányosak a rendszer üzemeltetési képességeim)

-

Zlcsi

senior tag

válasz

MasterMark

#4240

üzenetére

MasterMark

#4240

üzenetére

akkor csak annyit kell csinálni, hogy minden ap ssid-jét ugyan úgy nevezzem el?

-

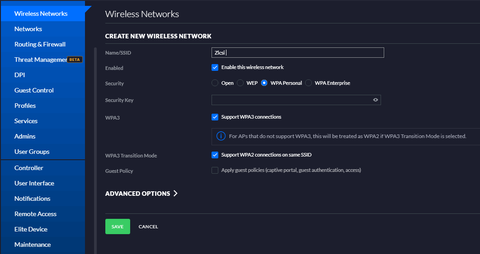

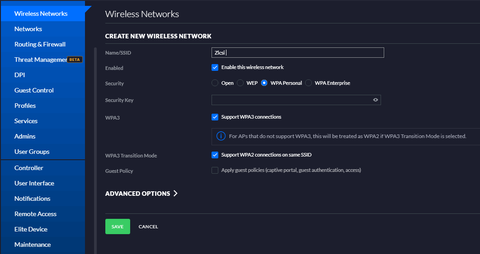

Természtesen nem kell egyesével elnevezni minden AP-n. Létrehozol egy új Wireless network-öt a kontrollerben, és mindegyik AP sugározni fogja:

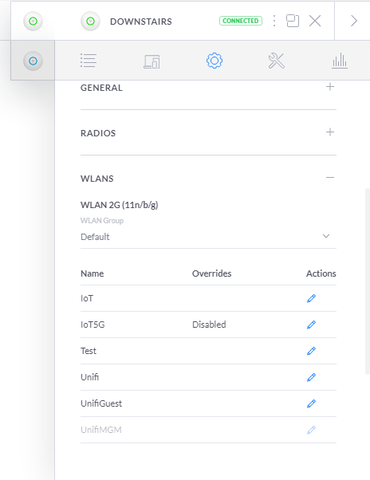

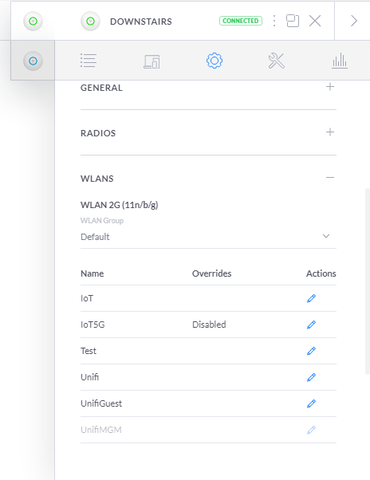

Ha mégis több SSID-t hoznál létre, az is beállítható hogy ne mindegyik AP sugározza ezt. Ezen a beállításon például a Downstairs nevű AP-n az IoT5G nevű SSID nincs engedélyezve.

Amiket viszont majd érdemes finomhangolni és egyesével beállítani az AP-ken, a használt csatornákat, és a sugárzási teljesítményt az elhelyezésnek megfelelően. -

-

Zlcsi

senior tag

válasz

MasterMark

#4245

üzenetére

MasterMark

#4245

üzenetére

megtaláltam, gondolom a Wi-Fi Schedules lesz,

beállítgattam, ilyenkor teljesen lekapcsolja sugárzást? -

A megadott intervallumon kívül megszűnik az SSID broadcast, amelyikhez az ütemezés hozzá lett rendelve. Nem lehet új klienssel csatlakozni hozzá, illetve ha már csatlakozva voltál, akkor meg fog szakadni a kapcsolatod. Viszont RF és teljesítmény szempontból nem fog "leállni" az AP, ezt csak a tápfeszültség megszüntetésével tudod elérni.

[ Szerkesztve ]

-

donat_sz

senior tag

otthoni hálózat fejlesztésére routernek és ap-nek ajánlották számomra ubiquiti eszközöket.

A fejlesztés célja a vezetékes hálózat kialakítása ill. vlanok használata. telekomos optika mögött.az elképzelés zerint egy ER10X csatlakozna az ISP modemre. a routerre csatlakozna NAS (aggregáltan) és a helyiségekbe elfutó 3 switch (flex mini) és az ap (uni ac lite vagy pro).

AP ügyben a cél egyik oldalról a jövő állóság ill. hogy wifire telefonok, tabeletek, okos eszközöket tervezek csatlakoztatni. minden más lehetőleg vezetékkel. A fentiek mellett elég lehet a lite számomra vagy szükséges volna a pro-ba beruháznom?a kiválasztott eszközök együtt javasoltak? vagy szükséges lenne esetleg változtatni rajta?

-

bon

őstag

válasz

donat_sz

#4249

üzenetére

donat_sz

#4249

üzenetére

Én biztosan más Ubi eszközöket választanék. Központi menedzselhetőség miatt, egységes Unifi rendszert javasolnék.

1. változat: Clud key 2 (központi menedzselés), er-10x helyett - USG router, Flex mini helyett - US-8, AP - UAP-AC-LR vagy UAP-AC-Pro

2. változat: ER-10x helyett, USG-PRO (jövőállóbb, van benne központi menedzselhetőség, videó megfigyelés lehetősége stb.), Flex mini helyett - US-8, AP - UAP-AC-LR vagy UAP-AC-Pro

A számítógépnek lelke van! - ASUS Prime Z690-P, Intel CoreI7 13700, 2x16GB DDR5 5200MHZ Kingston, RTX4070 Super, Sound Blaster Z, Cooler Master Cosmos C700P

Új hozzászólás Aktív témák

- Logitech ConferenceCam Connect / 1080p HD / 4x zoom / Zeiss optika / távirányító / beépített akku

- DJI Mini 2 - 4k drón szett hibátlan állapotban - távirányító, akku, táska

- MSI GTX 1660 GAMING X 6gb újszerű

- Panasonic CF-20 ütésálló, ipari notebook & tablet számlával, garanciával

- Arctic P12, P14, Slim, Max, PWM, PST

Állásajánlatok

Cég: HC Pointer Kft.

Város: Pécs

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Most, hogy kényszerítetten 802.3at-ra, eddig jónak tűnik... Meglátom majd hosszabb távon.

Most, hogy kényszerítetten 802.3at-ra, eddig jónak tűnik... Meglátom majd hosszabb távon.

) A roaminghoz egybefüggő hálózat kell ami lehet külön AP-k központilag menedzselve, és mesh is. De ennyi köze van a mesh-nek szerintem ehhez.

) A roaminghoz egybefüggő hálózat kell ami lehet külön AP-k központilag menedzselve, és mesh is. De ennyi köze van a mesh-nek szerintem ehhez.

Itt viszont csak ezt találtam ami nekem kellett:

Itt viszont csak ezt találtam ami nekem kellett: csak már késő volt.

csak már késő volt.

).

).