-

GAMEPOD.hu

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

chipi89

tag

Sziasztok!

Szeretnék statikusan forgalmat irányítani, úgy hogy a hálózaton lévő szervert lehessen belülről is látni a külső címe alapján.

A hálózaton úgy néz ki, hogy Mikrotik Eth1 a bementen és Eth3 a kimenet.

Eth 1 -n szeretnék az érkező átjátszó router felől 3 IP címet felvenni.

1.1.1.1

1.1.1.2

1.1.1.3Ez oké, fel is vettem őket, de a forgalmat nem tudom irányítani ezekre a címekre.

Ha natolással oldam meg akkor nem látom a belső hálón a külső cím alapján a szerveremet, ami hálózaton belül van, a router oldalát adja be helyette. Más szolgáltató felől érkezve oké minden.

A masquerade vel csatolom fel a gépeket, akkor oké minden, de random szerű IP cím lesz a külső címem.A forgalmamat úgy szeretném irányítani, hogy van három hálózatom belül. 10.0.1.1, 10.0.2.1 10.0.3.1

Az 10.0.1.1 10.0.2.1 10.0.3.1 Mutasson a 1.1.1.2 IP cím felé, és ezen kommunikáljon.

A 10.0.2.0/24 -s hálózaton van pár szerver, ebből a 10.0.2.200 mutasson és menjen a forgalom a 1.1.1.1 cím felé. Míg a 10.0.2.201 meg a 1.1.1.3 felé.

A belső hálózaton belül mind a 3 címtartományból el szeretném érni a szervereket a belső címükkel is.Ennek a routolást nem sikerült megcsinálnom.

Sokminden kipróbáltam, van aki manglet ír, van ahol nat.

Most jelenleg úgy néz ki a forgalom irányításom:

add action=src-nat chain=srcnat comment="DHCP Internet" disabled=yes out-interface=Eth1 src-address-list=DHCP to-addresses=1.1.1.2

a chain értéke: 10.0.3.0/24

Így a megfelelő IP címen megy a forgalom (ezek nem publikus gépek)

De ezzel a megoldással nem látok át a másik kettő hálózatba

+ Nem látom a szervereket a publikus címük alapján.Mit rontottam el?

Vagy milyen jó megoldással orvosolható?

Ez mangles dolog is érdekel.

Egy felvázolt gondolatmenetet is elfogadok

Ha hoznék létre egy Virtuál Ethernetet a másik kettő címnek is?Köszönöm a segítséget előre is!

[ Szerkesztve ]

-

chipi89

tag

válasz

bambano

#2815

üzenetére

bambano

#2815

üzenetére

Hogyan látok át egy másik tartományba, ha natolom a forgalmat arra az adott címre?

Ezzel a technikával pl nem ugyan azt látom belülről mint kívülről. Ha beirom a külső ip cimet akkor a router oldala jön be.

Ha más szolgáltatón keresztül irom be, akkor a kívánt eredményt kapom.Vagy 2 interfészt programozzak fel?

Nem lehet virtual ethernettel elosztani?

Kicsit zöld fülü vagyok a témában még. Ezért kérdezek. :-)[ Szerkesztve ]

-

chipi89

tag

válasz

bambano

#2815

üzenetére

bambano

#2815

üzenetére

Ez jelenleg a tűzfal beállításom.

A filter rulez nem igazán úgy üzemet ahogy kell./ip firewall address-list

add address=10.0.8.50-10.0.8.79 list=100_Terem

add address=10.0.8.80-10.0.8.109 list=200_Terem

add address=10.0.8.110-10.0.8.139 list=300_Terem

add address=10.0.8.140-10.0.8.169 list=400_Terem

add address=10.0.8.170-10.0.8.199 list=500_Terem

add address=10.0.8.201-10.0.8.220 list=600_Terem

add address=10.0.8.221-10.0.8.235 list=700_Terem

add address=10.0.9.100-10.0.9.109 list=800_Terem

add address=10.0.9.110-10.0.9.119 list=900_Terem

add address=10.0.9.120-10.0.9.143 list=1emelet_1

add address=10.0.10.0/24 list=DHCP

add address=10.0.11.0/24 list=VPN_DHCP

add address=10.0.9.200 list=Win2012_Lan_200

add address=10.0.9.205 list=Win2012_Lan_205

add address=10.0.9.204 list=Mail_szerver_Lan_204

add address=1.1.1.1 list=Proxy

add address=1.1.1.2 list=Levelezo_kulsocim

/ip firewall filter

add action=accept chain=forward disabled=yes dst-address=10.0.9.201 dst-port=21 protocol=tcp src-address=10.0.10.0/24

add action=drop chain=forward comment="BLOCK SPAMMERS OR INFECTED USERS" dst-port=25 protocol=tcp src-address-list=spammer

add action=accept chain=input connection-state=established

add action=accept chain=input comment="Related elfogad" connection-state=related

add action=accept chain=input comment=SMTP dst-address=1.1.1.2 dst-port=25 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=input comment=POP3 dst-address=1.1.1.2 dst-port=110 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=input comment="WINBOX 8192" dst-address=1.1.1.1 dst-port=8192 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=input comment=Webmail dst-address=1.1.1.2 dst-port=80 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=forward disabled=yes dst-address=10.0.9.204 dst-port=80 protocol=tcp

add action=accept chain=input comment="SSH 22" dst-address=1.1.1.1 dst-port=22 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=input dst-address=1.1.1.1 dst-port=500 in-interface=Eth1_bemenet protocol=udp

add action=accept chain=input dst-address=1.1.1.1 dst-port=4500 in-interface=Eth1_bemenet protocol=udp

add action=accept chain=input comment="WINBOX 9800" dst-address=1.1.1.1 dst-port=9800 in-interface=Eth1_bemenet protocol=tcp

add action=accept chain=input comment=L2TP dst-address=1.1.1.1 dst-port=1701 in-interface=Eth1_bemenet protocol=udp

add action=accept chain=input dst-address=1.1.1.1 in-interface=Eth1_bemenet protocol=ipsec-esp

add action=accept chain=input dst-address=1.1.1.1 in-interface=Eth1_bemenet protocol=ipsec-ah

add action=accept chain=input comment="Allow PING ICMP " protocol=icmp

add action=drop chain=input comment="ELDOB MINDEN MAST, AZ ETH1-N INTERFACERE ERKEZVE" in-interface=Eth1_bemenet

add action=drop chain=forward comment="MASZKALAS NINCS" disabled=yes dst-address=10.0.8.0/24 out-interface=Eth3_kimenet

add action=drop chain=forward disabled=yes dst-address=10.0.10.0/24

/ip firewall mangle

add action=mark-routing chain=prerouting new-routing-mark=Levelezo passthrough=no src-address=10.0.9.204

/ip firewall nat

add action=dst-nat chain=dstnat comment="SMTP 25 Forward to MAIL-Server" dst-address=1.1.1.2 dst-port=25 in-interface=Eth1_bemenet protocol=tcp to-addresses=10.0.9.204 to-ports=25

add action=dst-nat chain=dstnat comment="Web 80 Forward to MAIL-Server Webmail" dst-address=1.1.1.2 dst-port=80 in-interface=Eth1_bemenet protocol=tcp to-addresses=10.0.9.204 \

to-ports=80

add action=dst-nat chain=dstnat comment="POP3 110 Forward to MAIL-Server" dst-address=1.1.1.2 dst-port=110 in-interface=Eth1_bemenet protocol=tcp to-addresses=10.0.9.204 to-ports=110

add action=return chain=dstnat comment="1.1.1.2 - Minden Mas elutasitas" dst-address-list=Merkur in-interface=Eth1_bemenet to-addresses=10.0.9.204

add action=src-nat chain=srcnat comment="Routolas 1.1.1.2 fele" out-interface=Eth1_bemenet routing-mark=Levelezo src-address-list=Mail_Merkur_Lan_204 to-addresses=1.1.1.2

add action=src-nat chain=srcnat comment="100 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=100_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="200 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=200_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="300 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=300_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="400 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=400_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="500 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=500_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="600 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=600_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="700 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=700_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="800 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=800_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="900 -s Terem Internet" out-interface=Eth1_bemenet src-address-list=900_Terem to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="1emelet_1" out-interface=Eth1_bemenet src-address-list=1emelet_1 to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="DHCP Internet" disabled=yes out-interface=Eth1_bemenet src-address-list=DHCP to-addresses=1.1.1.1

add action=masquerade chain=srcnat comment="VPN L2TP Internet" src-address-list=VPN_DHCP to-addresses=1.1.1.1

add action=src-nat chain=srcnat comment="Win Server 2012 Internet" src-address-list=Win2012_Lan_205 to-addresses=1.1.1.1

add action=dst-nat chain=dstnat comment="RDP Windows Szerver 2012 R2 1.1.1.1" dst-address=1.1.1.1 dst-address-list=Proxy dst-address-type=local dst-port=9200 protocol=tcp \

to-addresses=10.0.9.205 to-ports=3389

add action=return chain=dstnat comment="Minden kapcsolat elutasit 1.1.1.1 IP -n!" dst-address-list=Proxy in-interface=Eth1_bemenet[ Szerkesztve ]

-

chipi89

tag

válasz

chipi89

#2817

üzenetére

chipi89

#2817

üzenetére

Ezen kívül kipróbáltam a Mangle -t is, hogy hátha.

/ip firewall mangle

add action=mark-routing chain=prerouting new-routing-mark=Levelezo passthrough=no src-address=10.0.9.204Ez a routom

/ip route

add distance=1 gateway=1.1.1.3 pref-src=1.1.1.2 routing-mark=Levelezo

add distance=1 gateway=Eth1_bemenet pref-src=1.1.1.1 routing-mark=Wan_Proxy

add comment="Atjaro" distance=1 gateway=1.1.1.3Az ip címeim

add address=10.0.10.254/24 comment="DHCP" interface=Eth3_kimenet network=10.0.10.0

add address=10.0.9.254/24 comment="DOLGOZOK" interface=Eth3_kimenet network=10.0.9.0

add address=1.1.1.1/29 comment=PROXY interface=Eth1_bemenet network=1.1.1.3

add address=1.1.1.2/29 comment=Levelezo interface=Eth1_bemenet network=1.1.1.3

add address=10.0.8.254/24 comment="USEREK" interface=Eth3_kimenet network=10.0.8.0

add address=10.0.11.254/24 comment="VPN - KULSOKENT" interface=Eth1_bemenet network=10.0.11.0[ Szerkesztve ]

-

chipi89

tag

Sziasztok,

VPN kapcsolatot állítok be ez a videó alapján:

VIDEÓDe ez eredmény sajnos nem ugyan ez.

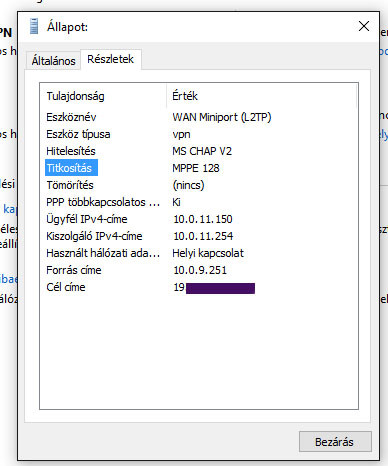

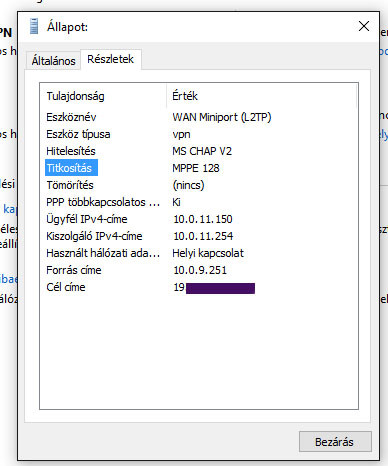

Nem állítok be windows alatt előre megosztott kulcsot, és a gépem akkor is feltud kapcsolódni a távolról.Sőt még a titkosítás is más.

Hol vérződik el a történet?

-

chipi89

tag

Sziasztok,

Valaki használ Radius szervert VPN bejelentkezéshez?

Több leírás alapján is beállítottam MikroTikben és Windows Server 2012 R2 -ben a szükséges lépéseket, de továbbra sem sikerül VPN -nre bejelentkeznem.User .. authentication failed radius timeout van a logban.

-

chipi89

tag

Válaszolva a kérdésedre, hogy mit állítottam be, összegyűjtöttem:

/ip pool add name=VPN_Kapcsolat ranges=10.0.11.100-10.0.11.150

/ppp profile add change-tcp-mss=yes dns-server=79.48.105.22 local-address=10.0.11.254 name=L2TP-PROFILE only-one=default remote-address=VPN_Kapcsolat use-compression=default use-encryption=default use-mpls=default use-vj-compression=default wins-server=10.0.11.254

/ppp secret add caller-id="" disabled=no limit-bytes-in=0 limit-bytes-out=0 name=proba password=pass123 profile=L2TP-PROFILE routes="" service=l2tp

/ip ipsec peer add address=0.0.0.0/0 auth-method=pre-shared-key dh-group=modp1024 disabled=no dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=3des exchange-mode=main-l2tp generate-policy=port-override hash-algorithm=sha1 lifetime=1d my-id-user-fqdn="" nat-traversal=yes port=500 secret=kulcs1234 send-initial-contact=yes

/ip ipsec proposal set [ find default=yes ] auth-algorithms=sha1 disabled=no enc-algorithms=3des,aes-256 lifetime=30m name=default pfs-group=none

/interface l2tp-server server set enabled=yes

/ip firewall filter add action=accept chain=input disabled=no dst-port=1701 in-interface=ether1-gateway protocol=udp place-before=0

/ip firewall filter add action=accept chain=input disabled=no dst-port=500 in-interface=ether1-gateway protocol=udp place-before=0

/ip firewall filter add action=accept chain=input disabled=no dst-port=4500 in-interface=ether1-gateway protocol=udp place-before=0

/interface l2tp-server server set authentication=mschap2 default-profile=L2TP-PROFILE enabled=yes max-mru=1460 max-mtu=1460 mrru=disabledBejelentkezik a Win 10 (64) operációs rendszerem úgy, hogy nem adom meg az előre megosztott kulcsot, csak a jelszót és felhasználónevet.

-

chipi89

tag

válasz

jegesib

#2853

üzenetére

jegesib

#2853

üzenetére

A fura az, hogy Windows ban a kapcsolat típusát automatikus módban hagyom megadom a felhasználónevet és jelszót. Kicsit gondolkodik, és csatlakozik. De a kulcsot sem kérdezi meg. (Már mint az előre megadott kulcsot) Ez miért van?

Csatlakozás után 5 perc után bontódik a kapcsolat.[ Szerkesztve ]

-

chipi89

tag

-

chipi89

tag

válasz

jegesib

#2857

üzenetére

jegesib

#2857

üzenetére

A videó első részében a LAN oldalra az Interfészeknél beállítja az ARP nek, hogy reply-only. Nekem enable van csak, mert ha átrakom reply-onlyra akkor elszáll az egész belső hálózatom.

Azon kívül minden más pontja stimmel a beállításaimnak, külön lépésenként végigmentem. 3x meg is néztem. -

chipi89

tag

válasz

jegesib

#2857

üzenetére

jegesib

#2857

üzenetére

Vááá, működik!

Olyanra képes a Mikrotik L2TP VPN autentikáció része, hogy összekötöm az Active Directory ban megadott felhasználókkal? Lenne jó pár ember 40-50db akit csak így engednék be.

Radiust beállítottam, de valamiért nem jön létre a kapcsolat, vagy az autentikáció sikertelen.

-

chipi89

tag

válasz

jegesib

#2860

üzenetére

jegesib

#2860

üzenetére

Nem tudom, kitöröltem mindent, majd újra lépésről lépésre végigmentem, kilistáztam konzolban közben néztem a videót, a paramétereket, plussz a netet vadásztam.

De ha nem adom meg a kulcsot előre, akkor valami alap titkosítást használ. De úgy értelmeztem amit a neten találtam, hogy ez alap viselkedés.

Új hozzászólás Aktív témák

- Színészek hangjait lopta el egy AI-cég

- Proxmox VE

- Milyen videókártyát?

- Intel Core i3 / i5 / i7 / i9 10xxx "Comet Lake" és i3 / i5 / i7 / i9 11xxx "Rocket Lake" (LGA1200)

- Projektor topic

- Renault, Dacia topik

- AMD Ryzen 9 / 7 / 5 7***(X) "Zen 4" (AM5)

- Okosóra és okoskiegészítő topik

- Luck Dragon: Asszociációs játék. :)

- AMD K6-III, és minden ami RETRO - Oldschool tuning

- További aktív témák...

- Galaxy Buds FE - Grafitszürke

- Lenovo ThinkBook 15 G2 ITL, 15,6" FHD IPS Kijelző, i7-1165G7 CPU, 16GB DDR4, 512GB SSD, WIN 11/10, S

- HP Zbook 15 G3, 15,6" FHD IPS Kijelző, I7-6820HQ CPU, 32GB DDR3, 512GB SSD, NVIDIA 4GB VGA WIN 10, S

- Dell Latitude 5480, 14" HD Kijelző, i5-6300U CPU, 8GB DDR4, 256GB SSD, W10, Számla, Garancia

- Dell Latitude 5480, 14" HD Kijelző, i5-6440HQ CPU, 8GB DDR4, 256GB SSD, W10, Számla, Garancia

Állásajánlatok

Cég: Alpha Laptopszerviz Kft.

Város: Pécs

Cég: Ozeki Kft.

Város: Debrecen

ekkold

ekkold